БитИкс Чейндж - это ШУЛЕРА !!! Обвели вокруг пальца доверчивую клиентку почти что на сумму в 300 тысяч российских рублей

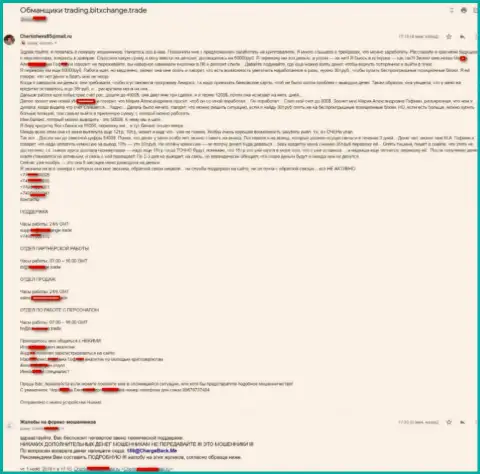

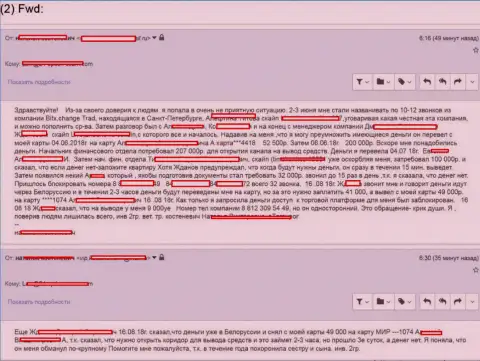

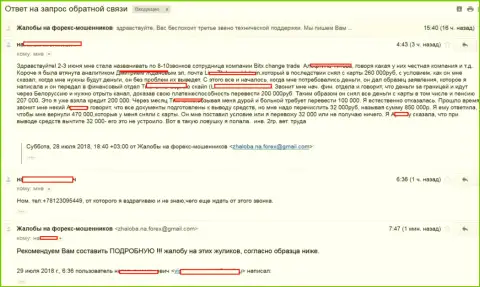

БитХЧейндж - это еще одни мошенники, набивающие свои карманы за средства малоопытных игроков, которые под натиском их убалтываний приносят им в форекс компанию абсолютно все свои средства, даже не подозревая того, что назад они не вернут ни гроша. Как и случилось с жертвой, которую мошенники из БитИкс Чейнж затянули в свой форекс-развод и обворовали ее на сумму около 300 тысяч российских рублей.

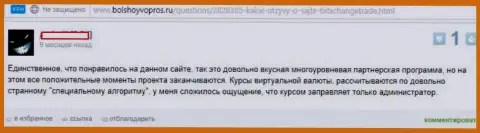

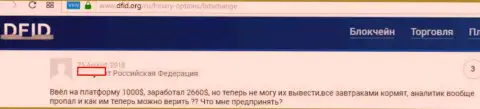

Ниже предлагаем еще дополнительно подборку правдивых отзывов валютных игроков форекс организации BitXChange Trade, чтоб Вы не сомневались, что совместно сотрудничать с данными мошенниками опасно. Больше комментариев о аферах данного ФОРЕКС ДЦ читайте на ресурсе Forex-Brokers.Pro.

Не спешите отчаиваться, если Вы поняли, что оказались среди жертв мошенников Бит Х Чейндж, ведь шанс вернуть назад денежные средства имеется, возможно и не стопроцентный, но вполне реальный это вывод депозитов с помощью ChargeBack.Me. Для этого отправьте сообщение на электронный адрес [email protected] либо укажите свой собственный адрес электронного ящика в форме обратной связи далее, и Вам непременно расскажут, как осуществить чарджбек слитых в данной организации финансовых средств.

Ниже по тексту представляем еще немножко сообщений трейдеров ФОРЕКС брокерской конторы Бит Х Чейндж, где они сообщают, как именно тоже стали жертвами данных жуликов. Реальные отзывы позаимствованы с различных интернет-сервисов.

Кто звонил +7 499 7030192 ???

С номера телефона +7-499-703-01-92 названивают шулера из форекс ДЦ Bit X Change, посему будьте осмотрительны во время переговоров с ними, чтобы они, случайно, не сумели уламать Вас инвестировать деньги в их форекс-кухню, потому что результат этого вклада будет плохим.

Где искать отзывы из первых рук об BitXChange ???

Загвоздок с поиском отзывов о Форекс дилере БитХ Чейнж не появится абсолютно никаких, т.к. поисковые системы всемирной сети Google и Yandex забиты справочной инфой о его жульничестве. Поэтому не ограничивайтесь рассмотрением отзывов, расположенных на данной страничке либо на веб-ресурсе ForexAW.Com, а переходите по ссылкам, показанным ниже и просматривайте инфу о Бит Х Чейндж более детально: